Los 5 Mejores Hosting Para Laravel en 2025

9 minuto(s)

9 minuto(s)En esta página:

Cuando comenzamos un nuevo proyecto con el framework Laravel, lo hacemos primeramente o como primer paso en un entorno local de desarrollo.

En un entorno de desarrollo se lleva a cabo más del 50 % del desarrollo del proyecto.

Cuando todo queda listo, toca el siguiente paso más importante, que es publicar el proyecto en Internet o de manera pública para que todos los usuarios lo vean o los que tienen que verlo.

En este punto es importante conocer qué servidor funciona mejor con un proyecto de Laravel.

En este post te compartiré Los 5 Mejores Hosting Para Laravel en 2025, vamos con ello.

Antes de continuar, te invito a leer los siguientes artículos:

- Las Novedades más destacadas que trae Laravel 9 – Parte 1

- Como Crear un CRUD con Laravel 8 y Bootstrap 5 – Parte 1

- Como Usar Mongo DB en Laravel 8 + Listado de Datos – Parte 1

- Que es Laravel + Tu Primera Aplicación con Laravel

- Las Novedades más destacadas que trae Laravel 8

- Nuevos Comandos Para Bases de Datos En Laravel 9

- Las Novedades más destacadas que trae Laravel 10

- Como crear un CRUD con Galería de Imágenes en Laravel 6.2 y Bootstrap 4 – Parte 1

- Como Trabajar con Query Scopes (Ámbitos de Consulta) en Laravel 7

- Cliente PHP de OpenAI Para Laravel

- Lee más artículos en la categoría Laravel

Asimismo, te invito a escuchar el Podcast: “Porque Algunos Desarrolladores no Terminan El Proyecto de Un Cliente” (En Spotify, Sound Cloud y Apple Podcasts)” y “Aplicación Móvil Nativa vs Hibrida ¿Cual es Mejor?” (Anchor Podcast):

| Spotify: | Sound Cloud: | Apple Podcasts | Anchor Podcasts |

|

|

|

|

Bien ahora continuemos con el Post: Los 5 Mejores Hosting Para Laravel.

Los 5 Mejores Hosting Para Laravel

Para conocer mejor estos servicios de alojamiento para Laravel, te compartiré su nombre, una descripción, una imagen, características, pros y contras.

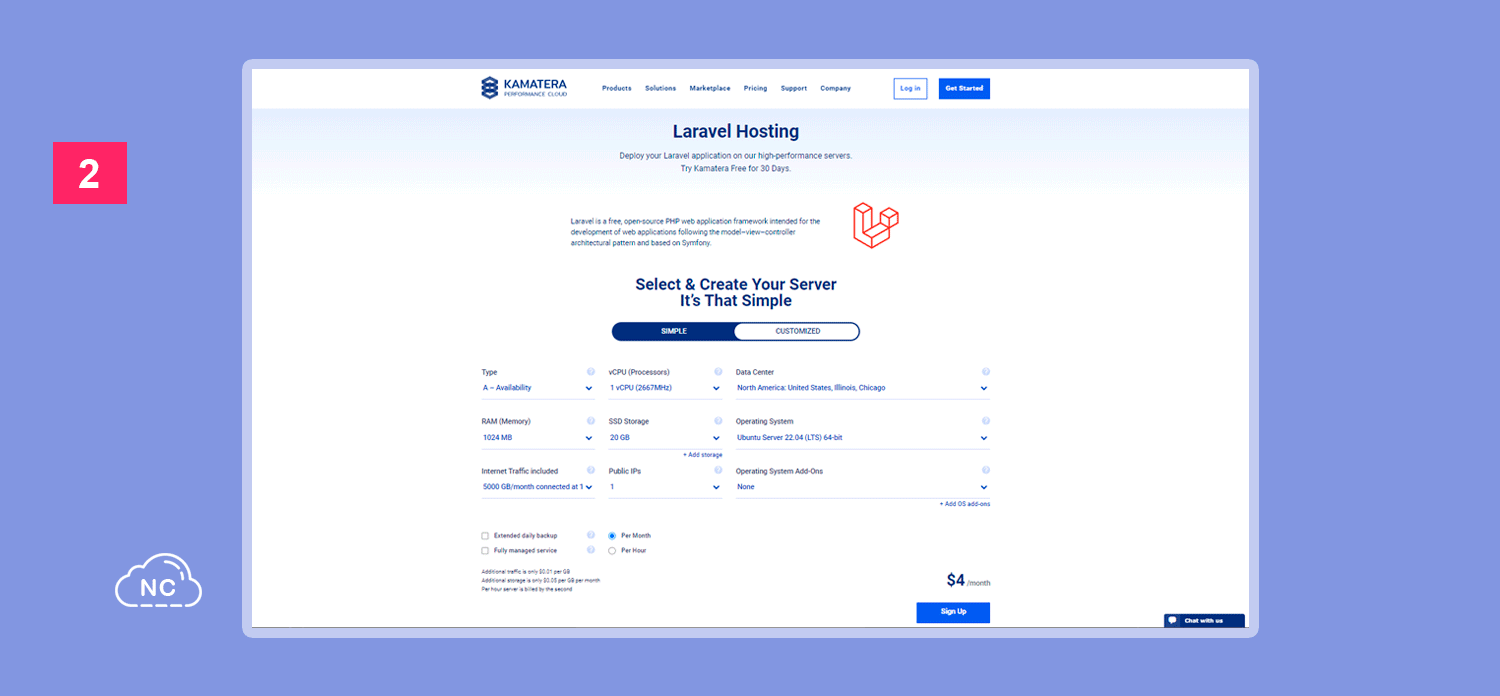

Kamatera

Este proovedor de hosting y VPS (Virtual Private Server), es el mejor de esta lista y lo he puesto en el primer lugar de esta lista porque brinda algo que siempre me gusta, sobre todo cuando quiero montar rápidamente un proyecto con unos cuantos clicks y es su marketplace con Laravel. Y es que con tan solo unos clicks, esta plataforma te permite desplegar un proyecto con el Framework Laravel, también puedes optar por configurar un VPS desde 0, añadiendo Nginx o Apache, una versión de Ubuntu, instalando una base de datos como MySQL u otra, etc. Pero si quieres saltarte todo este proceso, te recomiendo usar la instancia de Laravel que tienen en su marketplace. Luego solo te enfocas en reemplazar el conjunto de archivos y directorios del framework alojado y realizarle algunas configuraciones para que todo quede listo. La empresa Kamatera fue creada en el año 1996 y es una de las empresas de hosting más antiguas del mundo, apareció incluso antes que AWS, Heroku y otros proovedores de alojamiento, es una empresa seria y con muchos años de experiencia en el rubro.

Características

Kamatera cuenta con las siguientes características:

- Te permite escalar tus recursos de hardware como la memoria RAM, disco de almacenamiento, ancho de banda, procesadores, etc.

- Permite autoescalar los recursos de hardware (memoria RAM, CPU, disco, etc.).

- Cuenta un sistema de autenticación en 2 pasos o 2FA mediante email o OTP (Google Authenticator, Authy, DUO, etc.).

- Permite dar acceso a otros usuarios o miembros de tu equipo de trabajo para trabajar en tu cuenta, sin perder tus privilegios de administrador.

- Brinda cobertura y cuenta con servidores en diferentes lugares del mundo.

- Tiene una interface sencilla pero muy potente con las opciones necesarias para lograr montar tu proyecto.

Aparte de las características mencionadas, te compartiré 5 Pros y Contras de este hosting para Laravel:

| Pros | Contras |

|

|

Puedes encontrar más información en su sitio web.

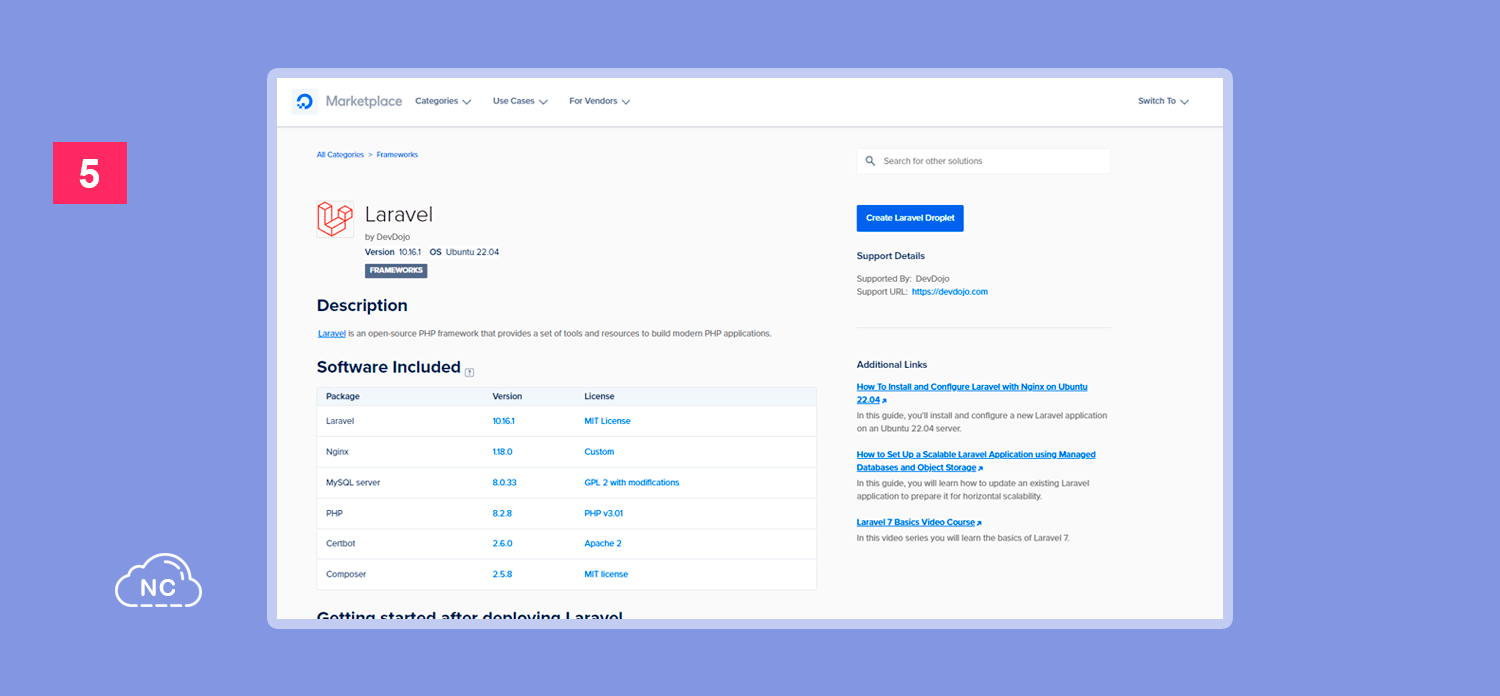

Digital Ocean

Este servicio es un proovedor de VPS (Virtual Private Server) que te permite desplegar un proyecto de Laravel con solo unos cuantos clicks desde su Marketplace. Lo puse en segundo lugar de esta lista, porque su panel de administración brinda una de las mejores experiencias de usuario para los desarrolladores. En el Marketplace de Digital Ocean podrás encontrar una instancia de Laravel junto con el botón Create Laravel Droplet que te permite montar un servidor con Laravel rápidamente, esto es genial, te evitas varios procesos que pueden ser tediosos al montar un proyecto con Laravel.

Digital Ocean te guía en la selección del sistema operativo y entorno que deseas utilizar para tu proyecto con Laravel. Una vez desplegado el proyecto y funcionando, solo debes cargar los archivos necesarios y realizar algunas configuraciones para que quede listo tu proyecto personal.

Regístrate presionando este enlace y tendrás los 2 primeros meses gratis.

Te pedirá ingresar tu tarjeta de crédito, esto es solo como rutina de seguridad, “no te alarmes”, no se te descontará nada hasta que termines tus 2 primeros meses gratis, en este punto puedes optar por continuar usando el servicio o no.

Características

Digital Ocean cuenta con las siguientes características:

- Brinda un panel de analítica para ver el estado del almacenamiento, ancho de banda, uso de CPU, uso de memoria, etc.

- Permite autoescalar los recursos de hardware (memoria RAM, CPU, disco, etc.).

- Puedes utilizar un sistema de autenticación en 2 pasos o 2FA.

- Cuenta con una consola de comandos o terminal en cada droplet.

- Cuenta con servidores en diferentes luegares de EEUU y algunos otros paises.

- Brinda el servicio de backups de todos los archivos de tus proyecto a nivel superior.

Aparte de las características mencionadas, te compartiré 5 Pros y Contras de este hosting para Laravel:

| Pros | Contras |

|

|

Puedes encontrar más información en su sitio web.

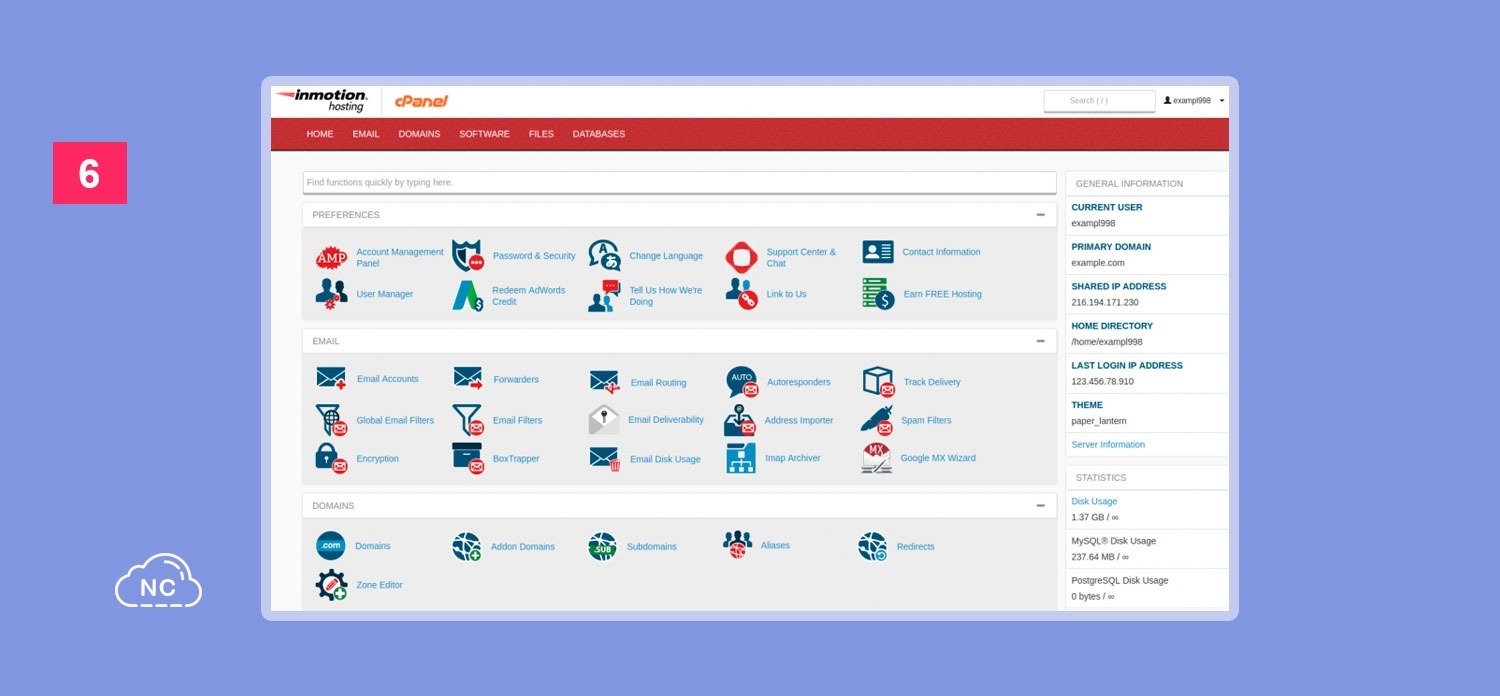

InMotion Hosting

Página web oficial

Este proovedor de Hosting no me permite inspeccionar y ver a detalle su plataforma, ya que me solicitan primero comprar un plan y luego ingresar una tarjeta de crédito para poder registrarme, no brindan al menos una sección para poder probar por 30 días o algún tiempo en particular sus servicios. Si la incluyo en esta lista, es por reviews y comentarios buenos de la comunidad en general. Este proovedor de alojamiento cuenta con la herramienta Softaculous, que permite desplegar rápidamente una aplicación con el framework Laravel con unos cuantos clicks. Los precios son un poco elevados a diferencia de las demás opciones mencionadas en esta lista, pero si esta entre tus posibilidades, podrías optar por este proovedor de hosting.

Características

InMotion Hosting cuenta con las siguientes características:

- Brinda SSL gratis.

- Cuenta con protección contra ataques de usuarios maliciosos o hackers.

- Brinda varios planes de pago.

- Cuenta con soporte las 24 horas.

- Puedes comprar dominios para tu proyecto desde su mismo panel de administración.

- Cuenta con el servicio de backups por un pago adicional.

Aparte de las características mencionadas, te compartiré 5 Pros y Contras de este hosting para Laravel:

| Pros | Contras |

|

|

Puedes encontrar más información en su sitio web.

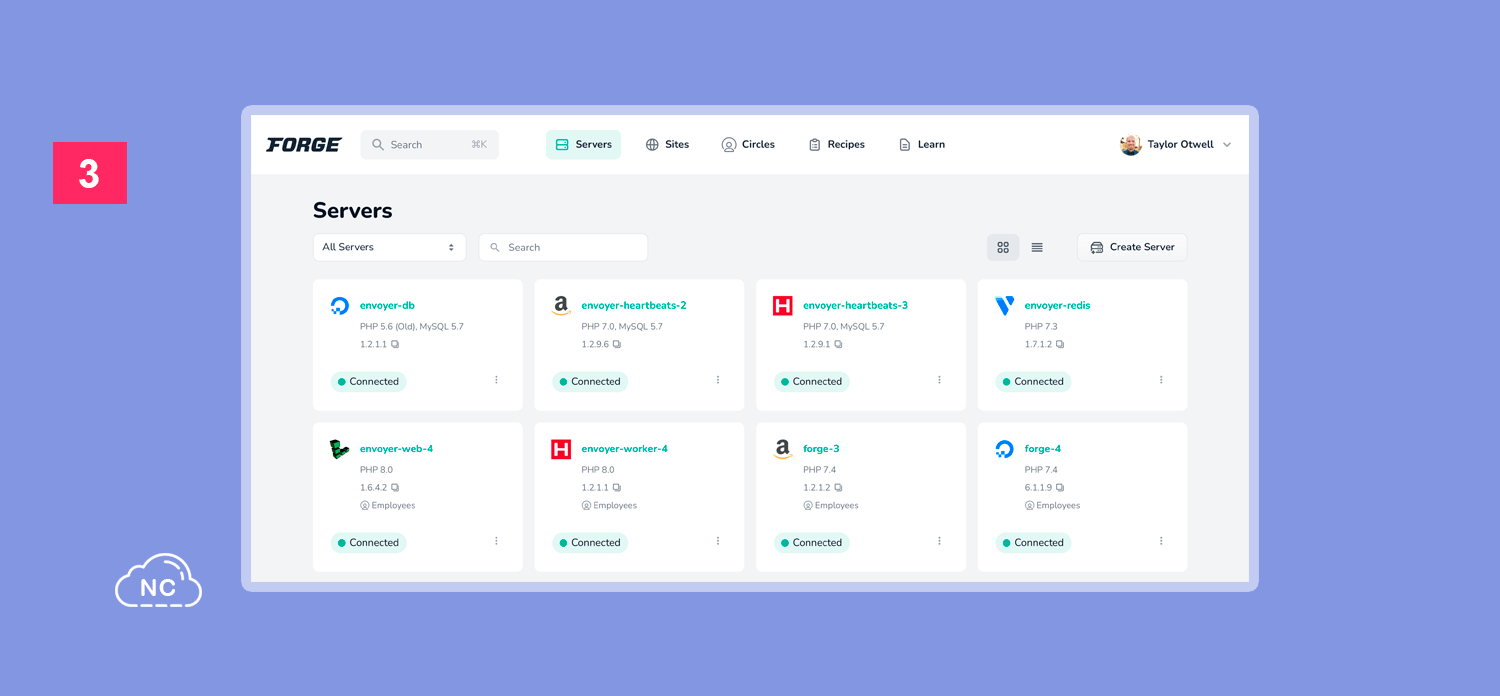

Laravel Forge

Este servicio ha sido creado por los mismos desarrolladores que crearon y dan soporte a Laravel, por ende ha sido desarrollado para alojar proyectos creados con Laravel, de manera óptima y siguiendo ciertos procesos necesarios para que el proyecto se mantenga estable y con buena performance. Hasta la fecha de este artículo, en Laravel Forge se han implementado mas de 500 mil aplicaciones sin problemas. Laravel Forge usa proovedores de computación en la nube como Amazon Web Services, Digital Ocean, Vultr, entre otros.

Características

Laravel Forge cuenta con las siguientes características:

- Cuenta con servidor de caché.

- Equilibradores de carga.

- Soporte para Queues.

- Integración con GitHub, Bitbucket, etc.

- Cuenta con un sistema de autenticación en 2 pasos (2FA).

- Soporta diferentes versiones de PHP.

Aparte de las características mencionadas, te compartiré 5 Pros y Contras de este hosting para Laravel:

| Pros | Contras |

|

|

Puedes encontrar más información en su sitio web.

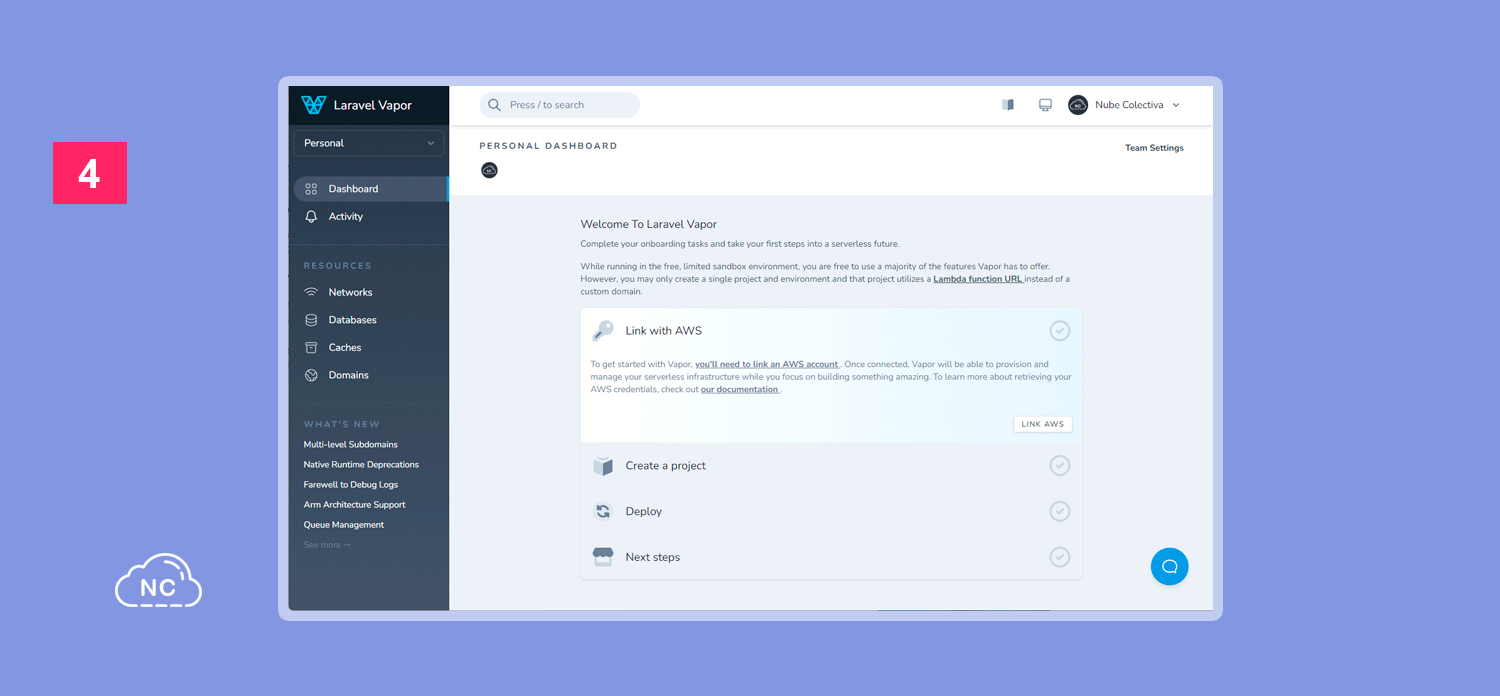

Laravel Vapor

Esta alternativa fue creada por los mismos desarrolladores que dan soporte a Laravel, la diferencia entre Laravel Forge y Laravel Vapor, es que Vapor funciona sobre una especie de Arquitectura sin Servidor, impulsada por Amazon Web Service (AWS) y ofrece una rápida escalabilidad, configuración sencilla y esta desarrollada para trabajar con Laravel sin problemas. Al ingresar a su Dashboard de administración puedes encontrar una herramienta para enlazar tu cuenta de AWS mediante el uso de credenciales de acceso o keys.

Características

Laravel Vapor cuenta con las siguientes características:

- Cuenta con un panel de actividad para ver los recientes cambios en un proyecto.

- Brinda un chat de soporte técnico.

- Permite utilizar un sistema de autenticación en 2 pasos o 2FA.

- Permite crear API TOKENS para la autenticación con servicios de terceros y plataformas de CI.

- Brinda un sección para la creación y gestión de bases de datos para tus proyectos.

- Soporte para cacheado en Redis.

Aparte de las características mencionadas, te compartiré 5 Pros y Contras de este hosting para Laravel:

| Pros | Contras |

|

|

Puedes encontrar más información en su sitio web.

Video

A continuación te comparto un video con los Los 5 Mejores Hosting Para Laravel, una manera visual de conocerlos:

Conclusión

En este post te he compartido Los 5 Mejores Hosting Para Laravel, he realizado una extensa investigación de varias horas para que no tengas que hacerlo tú. Personalmente optaria en primer lugar por Kamatera, por sus precios, experiencia, escalabilidad, interface simple y potente. En segundo lugar tienes a Digital Ocean que brinda una interface amigable, quizás la mejor de todas y en tercer lugar las opciones Laravel Forge y Vapor, las cuales fueron creadas por los mismos desarrolladores de Laravel. Espero que te haya sido de utilidad este artículo y puedas elegir bien el alojamiento para tu próximo proyecto con Laravel.

Nota(s)

- No olvides que debemos usar la Tecnología para hacer cosas Buenas por el Mundo.

Síguenos en nuestras Redes Sociales para que no te pierdas nuestros próximos contenidos.

También en las categorías, etiquetas, búsquedas y más.

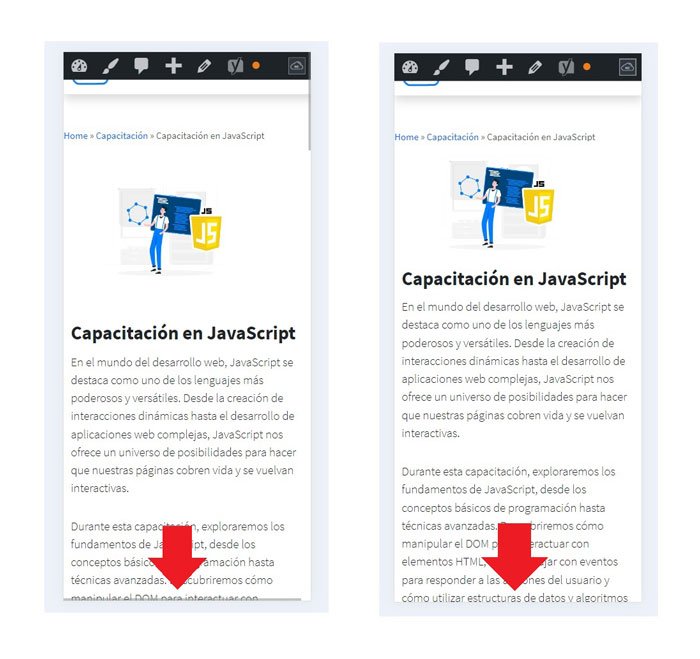

En versiones anteriores, se veian con alto disparejo.

Seguimos trabajando en mejorar la comunidad.

También en las categorías, etiquetas, búsquedas y más.

En versiones anteriores, se veian con alto disparejo.

Seguimos trabajando en mejorar la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Social

Redes Sociales (Developers)

Redes Sociales (Digital)