Top 30 Herramientas Para Pentester Kali Linux 2025

3 minuto(s)

3 minuto(s)En esta página:

¿Eres pentester o te interesa incursionar en el mundo de la ciberseguridad? Kali Linux es, sin duda, la distribución más reconocida para realizar pruebas de penetración y análisis de seguridad informática.

En esta guía actualizada para 2025, te presentamos 30 herramientas esenciales de pentesting que todo profesional de la seguridad debe conocer y dominar para llevar sus auditorías a otro nivel.

¿Por Qué Usar Kali Linux para Pentesting?

Kali Linux es una distribución basada en Debian, desarrollada y mantenida por Offensive Security. Está diseñada específicamente para pruebas de penetración, análisis forense, ingeniería inversa, y hacking ético.

Incluye más de 600 herramientas enfocadas en diversas ramas de la ciberseguridad, todas preinstaladas y listas para usarse, lo cual reduce el tiempo de preparación y mejora la eficiencia durante una auditoría.

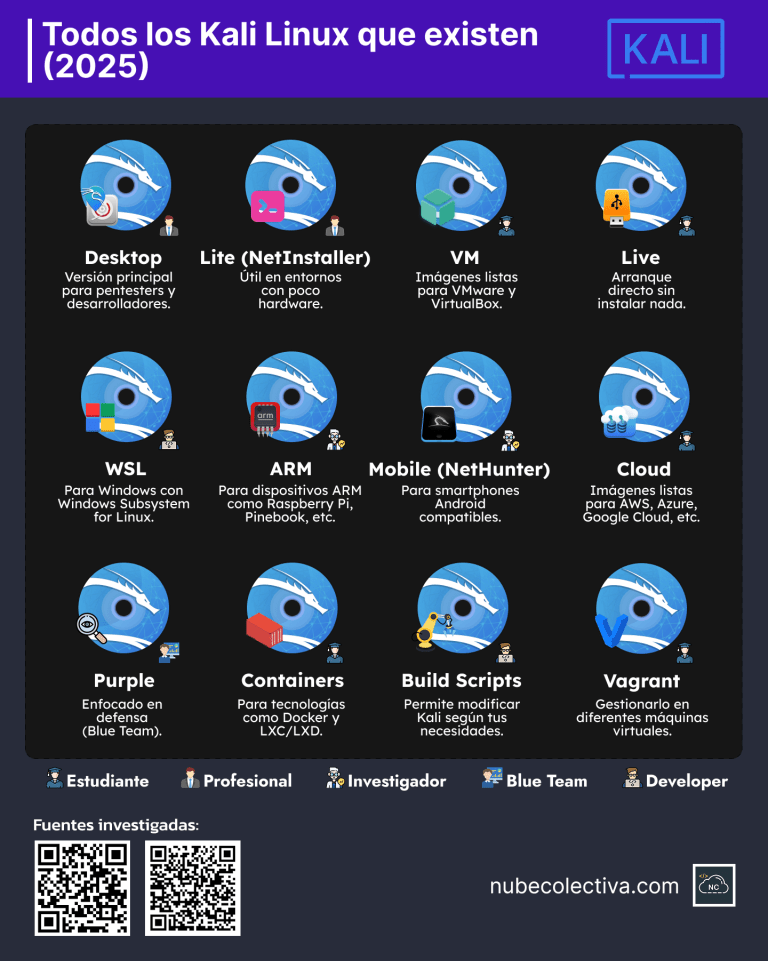

Versiones de Kali Linux Que Existen

Kali Linux ofrece diferentes versiones adaptadas a distintos perfiles y necesidades:

- Kali Linux (Standard Desktop): Versión principal con interfaz gráfica completa.

- Kali Linux Lite: Ideal para sistemas con pocos recursos.

- Kali NetHunter: Diseñada para dispositivos móviles Android con capacidades avanzadas de pentesting.

- Kali Linux en la Nube: Implementación en plataformas como AWS o Azure.

- Kali Linux en VM (Máquina Virtual): Perfecta para principiantes que desean practicar en un entorno seguro y aislado.

30 Herramientas de Pentesting que No Pueden Faltarte en Kali Linux

- Nmap: Escaneo de redes, descubrimiento de hosts, detección de servicios y sistema operativo.

- Metasploit Framework: Plataforma modular para explotación de vulnerabilidades y desarrollo de payloads.

- Wireshark: Captura y análisis profundo de paquetes de red (Sniffing).

- Burp Suite: Intercepta tráfico HTTP/S para pruebas de seguridad en aplicaciones web.

- John the Ripper: Cracking de contraseñas mediante ataques de diccionario y fuerza bruta.

- Hydra: Ataques de fuerza bruta en servicios como SSH, FTP, HTTP, etc.

- Aircrack-ng: Auditoría de redes WiFi, recuperación de claves WEP y WPA.

- SQLmap: Automatización de pruebas de inyección SQL y toma de control de bases de datos.

- Ettercap: Ataques Man-in-the-Middle (MitM) en redes LAN.

- Maltego: OSINT avanzado para crear mapas de relaciones e infraestructura.

- Recon-ng: Framework para reconocimiento y obtención de información.

- BeEF (Browser Exploitation Framework): Ataques dirigidos al navegador del usuario.

- Social Engineering Toolkit (SET): Simulación de ataques de ingeniería social como phishing.

- Hashcat: Cracker de contraseñas altamente optimizado y multihilo.

- Netcat: Herramienta de red versátil, ideal para creación de backdoors y transferencia de datos.

- Dirb: Fuerza bruta de directorios y archivos ocultos en servidores web.

- WPScan: Escaneo de vulnerabilidades en sitios web basados en WordPress.

- DNSenum: Recopilación de información de DNS para descubrir subdominios.

- Nikto: Escáner de vulnerabilidades en servidores web.

- THC-SSL-DOS: Herramienta para probar la resistencia de servicios HTTPS ante ataques de denegación de servicio.

- Yersinia: Ataques a protocolos de red como STP, CDP y HSRP.

- Fierce: Escaneo de redes internas mediante DNS.

- Enum4linux: Enumeración de recursos compartidos, usuarios y grupos en entornos Windows.

- Responder: Captura de hashes NTLMv1/v2 mediante respuestas falsas en la red.

- Goby: Interfaz gráfica moderna para escaneo de activos y vulnerabilidades.

- Sn1per: Framework automatizado para reconocimiento y escaneo ofensivo.

- Chisel: Tunelización de tráfico a través de conexiones HTTP, ideal para bypass de firewalls.

- CrackMapExec: Automatización de pentesting en entornos Windows con SMB, RDP, WinRM, etc.

- MSFvenom: Generador de payloads personalizables para múltiples plataformas.

- Autopsy: Interfaz forense para análisis de imágenes de disco y dispositivos extraíbles.

Recomendaciones Para Convertirte en un Pentester Profesional

- Estudia a diario: Ciberseguridad es una industria en constante evolución. Aprende nuevos exploits y mantente al día con CVEs recientes.

- Practica en entornos seguros: Usa plataformas como Hack The Box y TryHackMe para enfrentarte a retos reales.

- Documenta todo: Anota tus procesos y hallazgos, esto te será útil al crear reportes para clientes o en certificaciones.

- Especialízate: Puedes enfocarte en pentesting web, móvil, redes, IoT o aplicaciones industriales (ICS).

- Certifícate: Considera obtener certificaciones reconocidas como OSCP, CEH, eJPT o PNPT.

👉 ¿Quieres conocer más herramientas útiles? Echa un vistazo a nuestra selección de herramientas recomendadas para desarrolladores en 2025.

Conclusión

Kali Linux es más que una simple distribución; es una caja de herramientas poderosa para los profesionales de la ciberseguridad. Con estas 30 herramientas puedes realizar auditorías completas, descubrir vulnerabilidades críticas y mejorar la postura de seguridad de cualquier organización.

¿Te pareció útil este artículo? Síguenos en las redes sociales de Nube Colectiva y recibe contenido exclusivo sobre ciberseguridad, desarrollo profesional y tecnología.

Artículo elaborado por el equipo de expertos en ciberseguridad de Nube Colectiva.

También en las categorías, etiquetas, búsquedas y más.

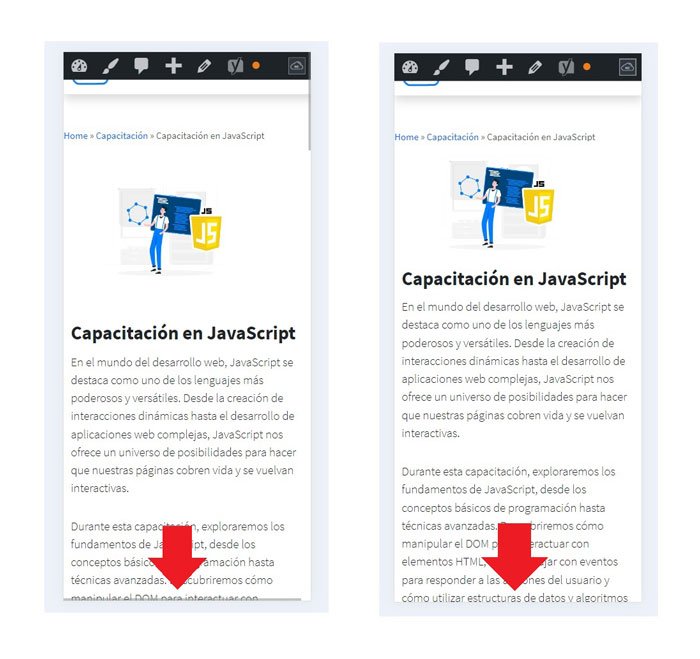

En versiones anteriores, se veian con alto disparejo.

Seguimos trabajando en mejorar la comunidad.

También en las categorías, etiquetas, búsquedas y más.

En versiones anteriores, se veian con alto disparejo.

Seguimos trabajando en mejorar la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Social

Redes Sociales (Developers)

Redes Sociales (Digital)